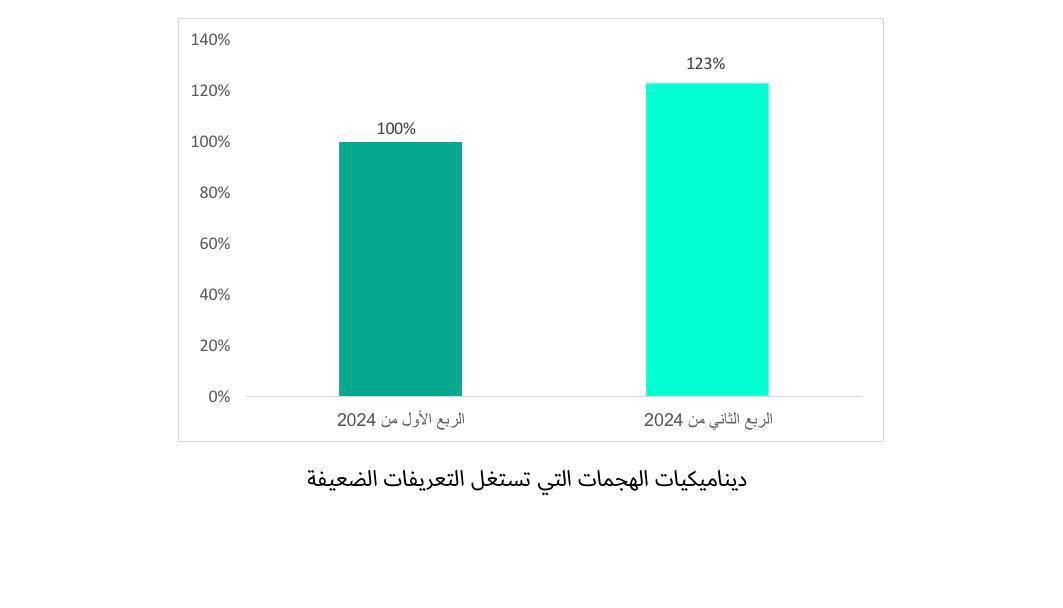

أفاد خبراء كاسبرسكي باستهداف المهاجمين لنظام Windows على نحو متزايد من خلال استغلال تعريفات معرضة للخطر. ففي الربع الثاني من العام 2024، ارتفع عدد الأنظمة التي تعرضت للهجوم باستخدام هذا الأسلوب بنحو 23% مقارنة بالربع الأول. حيث يمكن استغلال التعريفات المعرضة للخطر في مجموعة واسعة من الهجمات، بما في ذلك برمجيات الفدية والتهديدات المتقدمة المستمرة (APTs).

تُعرف الهجمات الرقمية التي تستغل التعريفات المعرضة للخطر بالاختصار BYOVD (أحضر برنامج التعريف المعرض للخطر الخاص بك). وتفتح المجال لمصادر التهديد لمحاولة تعطيل حلول الأمان ضمن نظام ما، وترقية الامتيازات، مما يمكنهم من الشروع بأنشطة خبيثة متنوعة، مثل تثبيت برمجيات الفدية، أو إرساء استمرارية بهدف التجسس أو التخريب المفتعل، خاصة إذا كانت إحدى مجموعات التهديدات المتقدمة المستمرة (APT) وراء الهجوم.

تشير تقارير كاسبرسكي إلى تعاظم أسلوب الهجوم هذا في العام 2023، مع اكتسابه للزخم في الوقت الراهن، في ظل تأثير محتمل على كل من الأفراد والمؤسسات. ففي الربع الثاني من العام 2024، ارتفع عدد الأنظمة التي تعرضت للهجوم بأسلوب BYOVD بنحو 23% بالمقارنة مع الربع السابق.

أوضح رئيس أبحاث مكافحة البرمجيات الخبيثة في كاسبرسكي، فلاديمير كوسكوف، قائلاً: «على الرغم من أن التعريفات بحد ذاتها مشروعة، إلا أنها قد تحتوي على نقاط ضعف. ومن الممكن استغلال نقاط الضعف هذه لأغراض خبيثة بعد ذلك. إذ يستخدم الجناة أدواتاً وطرقاً مختلفة لتثبيت تعريف ضعيف على النظام. وبمجرد أن يقوم نظام التشغيل بتحميل هذا التعريف، يمكن للمهاجم استغلاله في التحايل على قيود حماية نواة نظام التشغيل لبلوغ غاياته الخاصة.»

من بين الجوانب المثيرة للقلق في هذا التوجه، هناك التكاثر السريع للأدوات التي تستغل التعريفات المعرضة للخطر، إذ يمكن إيجادها عبر الإنترنت. ورغم تواجد عدد قليل نسبياً من هذه الأدوات على الساحة في العام 2024، حيث تم نشر 24 مشروعاً فقط منذ العام 2021، فقد رصد خبراء كاسبرسكي نمواً في تعداد ما جرى نشره من هذه الأدوات عبر الإنترنت العام الماضي. أوضح فلاديمير كوسكوف قائلاً: «رغم أنه لا يوجد ما يمنع مصادر التهديد فعلياً من تطوير أدواتها الخاصة، فإن المتاحة منها للعموم تلغي الحاجة إلى المهارات النوعية المطلوبة للتنقيب عن التعريفات الضعيفة واستغلالها. وفي العام 2023 وحده، حددنا ما يقارب 16 أداة جديدة من هذا النوع، وهو ما يمثل زيادة كبيرة مقارنة بما لا يتعدى واحدة أو اثنتين لاحظناهما في سنوات سابقة. وبالنظر لهذا الارتفاع، فمن المستحسن بشدة تطبيق تدابير حماية قوية لأي نظام كان.»

تُعتبر التدابير التالية فعالة للتصدي للتهديدات المتعلقة باستغلال التعريفات المعرضة للخطر:

· افهم بنيتك التحتية على نحو شامل، وراقب أصولها عن كثب، مع التركيز على محيطها الخارجي.

· استخدم حلولاً من خط منتجات Kaspersky Next لحماية شركتك من مجموعة واسعة من التهديدات، إذ إنها توفر للمؤسسات (بغض النظر عن حجمها أو الصناعة التي تعمل فيها) حماية في الوقت الفعلي، ورؤية واضحة للتهديدات، وقدرات التحقيق والاستجابة لتقنيات وحلول الاكتشاف والاستجابة للنقاط الطرفية (EDR) والاكتشاف والاستجابة الموسعة (XDR)، بالإضافة إلى تأمين حماية الأنظمة ضد استغلال التعريفات غير المحصنة.

· نفّذ عملية إدارة للإصلاحات (Patch Management) للكشف عن البرمجيات المعرضة للخطر داخل البنية التحتية، وتثبيت إصلاحات الأمان على الفور. حيث يمكن أن تساعد حلول مثل Kaspersky Endpoint Security وKaspersky Vulnerability Data Feed في هذا الصدد.

· أجرِ تقييمات أمنية منتظمة لتحديد مكامن الضعف وإصلاحها قبل أن تصبح نقطة دخول لأحد المهاجمين.

اقرأ المزيد عن المشهد العام لتهديد نقاط الضعف وعمليات الاستغلال في الربع الثاني من العام 2024 على مدونة Securelist.