اتجه جيل "زد" إلى تبنّي أسلوب عمل جديد يُعرف بـ"تعدد الوظائف " (Polyworking)، أي الجمع بين عدة وظائف في الوقت ذاته، ما يخلق تحديات جديدة في مجال الأمن السيبراني. فكل دور إضافي يزيد من احتمالية تعرض الأفراد والشبكات المؤسسية للهجمات السيبرانية. من النصف الثاني لعام 2024 حتى النصف الأول من 2025، رصدت كاسبرسكي أكثر من 6 ملايين هجوم تنكرت على هيئة برامج تُستخدم في المهام اليومية في العمل، إلى جانب عمليات احتيال متنكرة في شكل عروض وظائف على منصات مثل "إنديد" (Indeed) و (Glassdoor) وغيرها.

لمساعدة الجيل "زد" على التنقل بأمان في هذا العالم الرقمي، أطلقت كاسبرسكي "القضية 404" (Case 404) – وهي لعبة تفاعلية على شكل تحقيق رقمي، تهدف إلى مساعدة الجيل "زد" في التعرف على المخاطر الخفية عبر الإنترنت وتعلُّم كيفية حماية حياتهم الرقمية.

بالنسبة للجيل "زد" ، الذي وُلد بين عامي 1997 و2012، لم تعد الوظيفة الواحدة هي القاعدة، بل الاستثناء. وبينما لا يُعدّ مفهوم العمل في أكثر من وظيفة جديداً كلياً، إلا أن هذا الجيل يُسرّع من وتيرة انتشار ظاهرة "تعدد الوظائف". يُشير المصطلح إلى الجمع بين مصادر دخل متعددة في آنٍ واحد، بما في ذلك العمل الحر، والمشاريع الجانبية، والمبادرات الشخصية، والوظائف الجزئية أو الكاملة. ووفقاً لأبحاث عامة، فإن ما يقرب من نصف الجيل "زد" (48٪) لديهم بالفعل وظيفة جانبية، وهي النسبة الأعلى بين جميع الأجيال. لكن رغم أن تعدد الوظائف يوفّر الاستقلالية والمرونة والقدرة المالية، إلا أنه يفتح الباب أيضاً لمخاطر سيبرانية جديدة – قد لا يكون الكثير منها واضحاً لهذا الجيل.

أدوات كثيرة، تحكُّم أقل

إدارة عدة أدوار وظيفية تعني أيضاً التفاعل مع بيئة رقمية متنامية. فلكل وظيفة جديدة أدواتها الخاصة من بريد إلكتروني، ومنصات لإدارة المشاريع، وتطبيقات تواصل، وجهات اتصال خارجية. وبالنسبة لأفراد الجيل "زد" الذين يتبعون هذا النمط، قد يعني هذا تشغيل العشرات من التطبيقات والحسابات في آنٍ واحد – مثل Microsoft Teams، وOutlook، وSlack، وZoom، وNotion

ورغم أن هذه الأدوات مصممة لتسهيل التعاون، إلا أنها تُوسّع بشكل كبير من مساحة الهجوم المحتملة. يمكن للمجرمين السيبرانيين استغلال هذا التعقيد من خلال إرسال رسائل تصيد احتيالي من حسابات مخترقة، أو إدراج برمجيات خبيثة في دعوات تقويم مزيفة، أو إرسال روابط ضارة عبر تطبيقات الدردشة على أنها رسائل من زملاء. كلما زاد عدد الأدوات المستخدمة، أصبح من الأصعب التحقق من كل تفاعل، ما يُهيّئ البيئة المثالية للهندسة الاجتماعية والانتهاكات غير المقصودة.

بين النصف الثاني من 2024 والنصف الأول من 2025، رصد خبراء كاسبرسكي6,146,462 هجمة تنكرت على هيئة منصات أو محتوى متعلق بـ20 تطبيق عمل شائع. وكانت أكثر التطبيقات استهدافاً:

- Zoom (3,849,489)

- Microsoft Excel (835,179)

- Outlook (731,025)

- OneDrive (352,080)

- Microsoft Teams (151,845)

وفي أحد الاحتيالات التي اكتشفها باحثو كاسبرسكي، تم خداع المستخدمين لتنزيل تحديث مزعوم لتطبيق Zoom من صفحة تصيد، بينما كان الملف في الواقع برمجية خبيثة.

منصات الوظائف

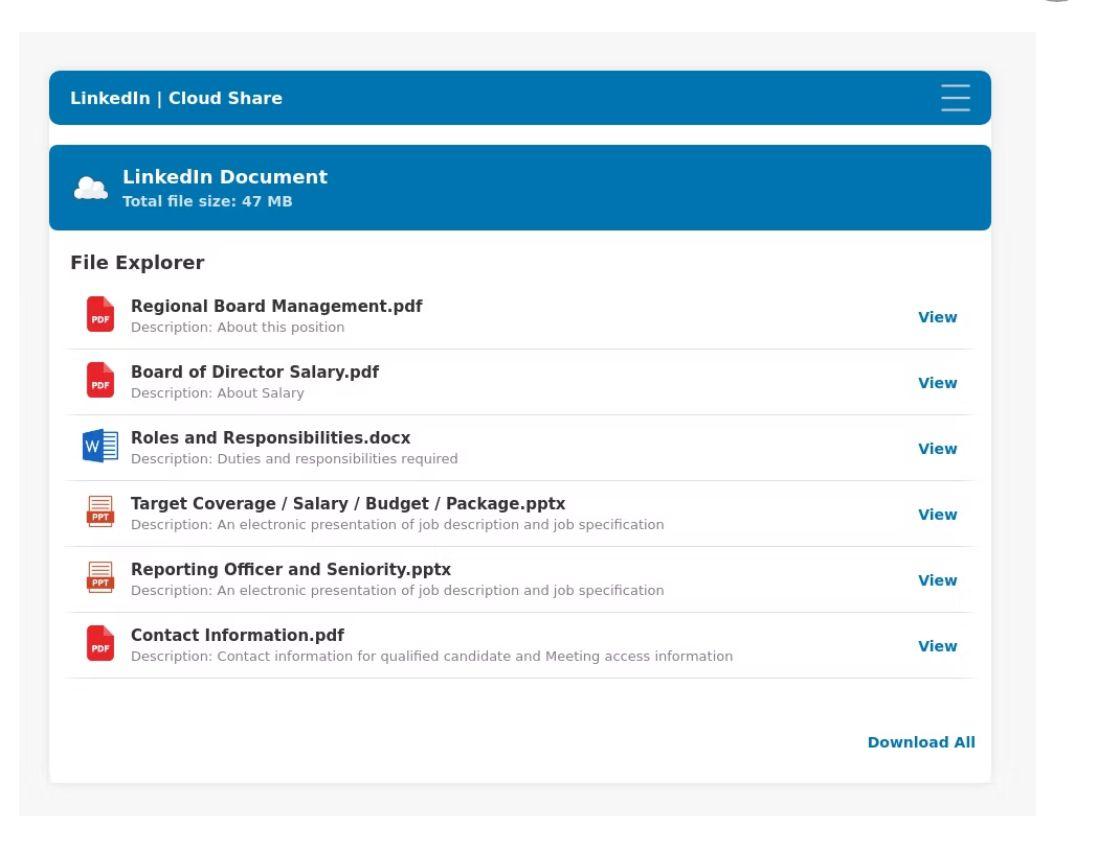

مع تنامي عدد منصات العمل الجديدة إلى جانب مواقع التوظيف التقليدية، تزداد أيضاً مخاطر الأمن السيبراني. وأثناء بحث الجيل "زد" عن فرص على منصات مثل Fiverr، وUpwork، وBehance، وLinkedIn، أصبحوا مستهدفين بشكل متزايد من قبل حملات تصيد احتيالية تتنكر على هيئة عروض عمل شرعية. من يوليو 2024 إلى يونيو 2025، اكتشف خبراء كاسبرسكي أكثر من650,000 محاولة للوصول إلى صفحات تصيد احتيالي متنكرة على هيئة موقع LinkedIn. وقد يستغل المهاجمون طابع السرعة والعشوائية في ثقافة العمل الحر، بإرسال رسائل مزيفة للتوظيف أو عقود مرفقة أو روابط خبيثة تحت عناوين مثل "فرص سريعة" أو "عروض حصرية".

إن الكم الهائل من الرسائل والاتصالات التي يتلقاها الجيل "زد" عبر البريد الإلكتروني، وتطبيقات الدردشة، ومنصات المشاريع يجعل من السهل على المهاجمين التسلل دون أن يُلاحظوا. فقد تبدو فرصة العمل الحر الواعدة في الظاهر، مجرد فخ لسرقة بيانات الدخول أو نشر برمجيات خبيثة أو سرقة معلومات الدفع.

للوصول إلى الملفات التي تحتوي على عرض عمل، يُطلب من المستخدم تسجيل الدخول إلى LinkedIn – ولكن ليس عبر الموقع الرسمي، بل من خلال صفحة تصيّد مزيفة.

إهمال في إدارة كلمات المرور

إدارة الوصول إلى العدد المتزايد من المنصات – من أدوات المشاريع والأسواق الرقمية إلى أنظمة الدفع ومساحات بيئات العمل التفاعلية – غالباً ما يؤدي إلى اتخاذ اختصارات. في ظل الانشغال بالمهام، قد يعيد الجيل "زد" استخدام كلمات مرور متكررة أو يختار تركيبات بسيطة وسهلة التذكر. ورغم سهولة ذلك، إلا أنه يزيد بشكل كبير من خطر اختراق الحسابات. كلمة مرور واحدة ضعيفة أو مكررة عبر عدة حسابات يمكن أن تكون بوابة للمهاجمين لاختراق أنظمة متعددة وسرقة معلومات حساسة أو تنفيذ هجمات إضافية باستخدام هوية الضحية.

الأجهزة الشخصية والتقنيات غير المعتمدة (Shadow IT)

تتعقّد الأمور أكثر عندما يستخدم الجيل "زد" أجهزتهم الشخصية للعمل في عدة وظائف دون أي فصل بين البيئة الشخصية والمهنية. هذا التداخل يُسهل تخزين ملفات حساسة أو بيانات دخول خاصة بالعمل على أجهزة أو منصات سحابية غير آمنة مثل Google Drive أو .Dropbox

في بعض الحالات، يقوم المستخدمون بتثبيت برامج أو إضافات غير مصرح بها لتحسين الإنتاجية – وهي ممارسات تُعرف باسم Shadow IT وعلى الرغم من أنها قد تساعد مؤقتاً، إلا أن هذه التطبيقات قد تحتوي على ثغرات أمنية أو سياسات خصوصية غامضة، مما يزيد من مساحة الهجوم المحتملة.

خطر هذه التصرفات لا يقتصر على الأفراد فقط. اختراق حساب واحد مثل حساب Fiverr أو الوقوع في تصيّد متعلق بمشروع جانبي قد يؤدي إلى خروقات أكبر، خاصة إذا تم استخدام نفس بيانات الدخول في أنظمة الشركة.

وبالنسبة للمؤسسات التي توظف مستقلين عن بُعد أو تعتمد على مبدأ "أحضر جهازك الشخصي" (BYOD)، تبرز هنا تحديات خطيرة تتعلق بأمن الأجهزة وإدارة بيانات الدخول.

يقول إيفغيني كوسكوف، خبير أمني لدى كاسبرسكي: "عندما يكون جدولك مليئًا بمهام من ثلاث وظائف مختلفة، وتستقبل إشعارات من خمس تطبيقات مختلفة، وتتنقل بين محادثات العملاء والفواتير والعمل الإبداعي على نفس الجهاز – فمسألة الوقوع في خطأ ما تصبح مسألة وقت فقط. التداخل بين الحياة والعمل والتقنية لدى الجيل "زد" يخلق نوعًا من الضغط الذهني. هذا التعدد في المهام يزيد من احتمال الوقوع في أخطاء – مثل إرسال ملف خاطئ، أو تجاهل بريد تصيّد، أو إعداد صلاحيات غير صحيحة. الأمر لا يتعلق بالإهمال، بل بحجم المطالب الرقمية الهائل. وفي عالم الأمن السيبراني، مجرد خطأ بسيط يمكن أن يؤدي إلى عواقب وخيمة."

لمساعدة الجيل "زد" على مواجهة المخاطر الرقمية المرتبطة بأسلوب حياتهم متعدد المهام، طورت كاسبرسكي لعبة "القضية 404" (Case 404) – وهي لعبة سيبرانية تفاعلية يدخل فيها اللاعب دور محقق رقمي. تم تصميم اللعبة خصيصاً لهذا الجيل، وتحاكي سيناريوهات واقعية يواجهونها يومياً.

من خلال قصص تفاعلية وتحديات مستوحاة من هجمات التصيد وتسريبات كلمات المرور، تساعد اللعبة اللاعبين على التعرف على التهديدات وتعلم كيفية اكتشافها قبل الوقوع في الخطأ.

نصائح كاسبرسكي لتفادي الهجمات السيبرانية:

- افصل بين البيئات الشخصية والمهنية: استخدم أجهزة مختلفة للعمل والاستخدام الشخصي لتقليل خطر التداخل.

- احذر من التحديثات الزائفة: قم بتحميل أدوات العمل من المواقع الرسمية فقط أو من متاجر التطبيقات الموثوقة.

- استخدم كلمات مرور قوية وفريدة: ولا تعيد استخدامها في أكثر من منصة. يمكن الاستعانة بمدير كلمات مرور.

- تجنّب تثبيت إضافات أو تطبيقات غير رسمية: خصوصاً على الأجهزة المرتبطة بالعمل.

- لا تتسرّع عند التعامل مع رسائل عاجلة أو جهات غير مألوفة: فالتصيّد يعتمد غالباً على قرارات سريعة وغير مدروسة.

- فعّل المصادقة متعددة العوامل :(MFA) خصوصاً للبريد الإلكتروني، والتخزين السحابي، ومنصات العمل الحر.

- استخدم حلول أمنية موثوقة مثل Kaspersky Premium لاكتشاف الملفات الضارة وحماية بياناتك.

- حافظ على خصوصية التصفح والتراسل الآمن باستخدام Kaspersky VPN لحماية عنوان IP ومنع تسرب البيانات.